Para realizar un análisis pericial de una imagen con enfoque informático forense, debemos seguir una metodología estructurada que garantice la integridad y autenticidad de la evidencia. Aquí tienes un procedimiento detallado:

1. Adquisición de la Imagen

Para garantizar la validez de la prueba, la imagen debe ser obtenida sin alteraciones. Se recomienda:

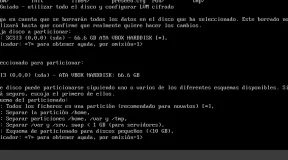

- Usar herramientas forenses para la adquisición, como FTK Imager, Autopsy, EnCase o DD en Linux.

- Si la imagen proviene de un dispositivo móvil, usar herramientas como Cellebrite, MOBILedit Forensic, o Oxygen Forensic Suite.

2. Cálculo de Hash (Integridad de la Imagen)

Para verificar que la imagen no ha sido alterada, se calcula su hash con algoritmos como MD5, SHA-1 o SHA-256.

Ejemplo en Linux:

md5sum imagen.jpg

sha256sum imagen.jpg

Ejemplo en Windows (PowerShell):

Get-FileHash imagen.jpg -Algorithm MD5

Get-FileHash imagen.jpg -Algorithm SHA256

El valor hash obtenido debe registrarse en el informe pericial.

3. Metadatos de la Imagen

Se extraen los metadatos para obtener información sobre la imagen:

- Fecha y hora de captura.

- Modelo de la cámara o dispositivo.

- Configuración de la cámara (ISO, apertura, etc.).

- Coordenadas GPS (si están disponibles).

- Software utilizado para editar la imagen.

Herramientas recomendadas:

- ExifTool (comando en Linux/Windows)

exiftool imagen.jpg - FOCA (Windows).

- Metadata++.

4. Análisis de Esteganografía y Manipulación

Para detectar si la imagen ha sido alterada:

- Análisis de esteganografía: Usar herramientas como StegExpose, OpenStego o Stegdetect.

- Análisis de manipulación: Utilizar software de detección de edición como FotoForensics, JPEGsnoop o inspección manual con Photoshop y filtros forenses.

5. Revisión de Correlación Espaciotemporal

- Si hay coordenadas GPS, se pueden verificar en Google Maps.

- Se compara la fecha de captura con eventos conocidos o información proporcionada en la investigación.

6. Generación del Informe Pericial

El informe debe incluir:

- Descripción del caso y objetivos del análisis.

- Detalles de adquisición de la imagen.

- Cálculo de hash y verificación de integridad.

- Metadatos extraídos.

- Análisis de manipulación/esteganografía.

- Conclusiones y hallazgos.

Si necesitas que analice una imagen concreta, puedes subirla y te ayudaré con el proceso.