FTK Imager es una herramienta esencial en el ámbito forense digital para la creación de imágenes de dispositivos de almacenamiento de manera que se preserve la integridad y autenticidad de la evidencia. A continuación, se detalla un procedimiento general para usar FTK Imager en la creación de imágenes forenses:

- Descarga e Instalación

- Descarga FTK Imager desde el sitio oficial de AccessData.

- Instálalo en un sistema que cumpla con las normativas de manejo de evidencias forenses (idealmente un equipo dedicado a investigaciones).

- Preparación y Conexión del Dispositivo

- Conecta el dispositivo (disco duro, USB, etc.) que deseas analizar a la máquina donde se ejecutará FTK Imager.

- Asegúrate de trabajar en un entorno controlado para evitar modificaciones en el dispositivo original.

- Ejecución de FTK Imager

- Ejecuta FTK Imager con privilegios de administrador para evitar restricciones de acceso a dispositivos.

- Selección de la Fuente de Datos

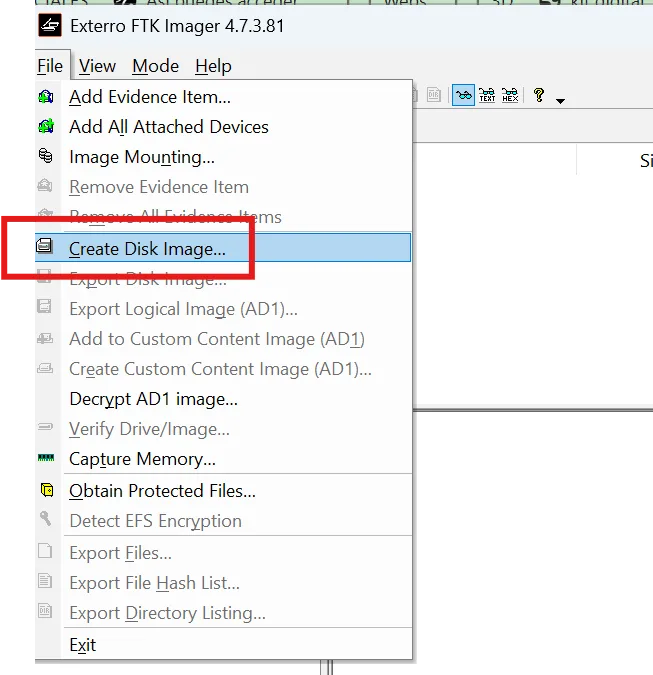

- En la interfaz principal, ve a «File» y selecciona «Create Disk Image».

- Elige el tipo de fuente: puede ser un disco físico, una partición, o incluso un archivo de imagen existente.

- En la interfaz principal, ve a «File» y selecciona «Create Disk Image».

- Configuración del Tipo de Imagen

- Selecciona el formato de imagen deseado. Los formatos comunes son:

- E01 (Expert Witness Format): Incluye compresión, opciones de segmentación y almacena información de hash.

- Raw (dd): Una copia bit a bit sin compresión, útil para herramientas que requieren este formato.

- La elección dependerá de los requerimientos del caso y las políticas del laboratorio forense.

- Selecciona el formato de imagen deseado. Los formatos comunes son:

- Definición del Destino y Opciones Adicionales

- Establece la ruta y el nombre del archivo de la imagen forense.

- Configura el tamaño de segmento si se requiere dividir la imagen en partes (por ejemplo, para facilitar su manejo o almacenamiento).

- Activa la generación de hashes (MD5, SHA-1, o SHA-256) para garantizar la integridad de la imagen.

- Inicio del Proceso de Imagenación

- Revisa todas las configuraciones para asegurarte de que sean correctas.

- Haz clic en «Start» o «Iniciar» para comenzar el proceso.

- Durante la imagenación, FTK Imager leerá bit a bit el dispositivo y creará la imagen, generando simultáneamente los valores hash.

- Verificación y Documentación

- Una vez finalizado el proceso, verifica que los hashes generados coincidan con los del dispositivo original.

- Guarda y documenta todos los logs e informes generados, ya que forman parte de la cadena de custodia de la evidencia.

- Buenas Prácticas

- Siempre trabaja sobre una copia de la evidencia y nunca sobre el dispositivo original.

- Mantén una cadena de custodia detallada y asegúrate de que todos los pasos queden documentados.

- Familiarízate con la herramienta a través de pruebas en entornos controlados antes de aplicarla en casos reales.

Este procedimiento te permitirá crear una imagen forense confiable utilizando FTK Imager, asegurando que la evidencia digital se mantenga intacta y admisible en procesos legales. Si tienes dudas específicas sobre alguna configuración o funcionalidad, no dudes en consultarlo o revisar la documentación oficial de FTK Imager.