La custodia de un portátil como prueba judicial tras una reunión con un cliente que ha sido demandado y para realizar una pericial de parte debe seguir un procedimiento riguroso para garantizar su integridad, autenticidad y admisibilidad en un eventual proceso judicial.

Pasos para la custodia adecuada del portátil

1. Registro y documentación inicial

Antes de manipular el portátil, se recomienda:

✅ Realizar un acta de recepción: Se debe documentar la entrega del equipo por parte del cliente, incluyendo:

- Identificación del cliente y perito.

- Fecha y hora de entrega.

- Marca, modelo, número de serie y cualquier otra característica relevante del portátil.

- Estado físico del equipo.

- Firma del cliente y perito.

✅ Fotografías y vídeos: Tomar imágenes del portátil, incluyendo etiquetas, conexiones y estado general.

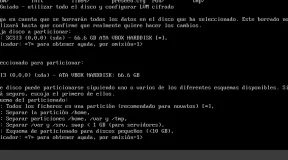

✅ Copia de seguridad o imagen forense: Si es posible, antes de cualquier análisis, se debe realizar una imagen forense del disco duro utilizando herramientas como FTK Imager, Autopsy o EnCase, evitando modificar datos originales.

2. Sellado y almacenamiento seguro

Una vez recibida la prueba, se debe custodiar de manera segura:

✅ Etiquetado: Colocar una etiqueta con información del caso y un identificador único.

✅ Sellado: Guardar el portátil en una bolsa de evidencia sellada, si es posible con un precinto de seguridad.

✅ Almacenamiento: Conservar el equipo en un lugar seguro, con acceso restringido y condiciones óptimas de temperatura y humedad.

3. Cadena de custodia

Es fundamental llevar un registro detallado de la cadena de custodia, indicando:

✅ Quién manipuló el portátil, cuándo y para qué propósito.

✅ Traslados: Si el portátil es llevado a otro lugar (laboratorio, juzgado, etc.), documentar el traslado con fechas, firmas y responsable de la custodia.

✅ Registro de accesos: Mantener un control de quién tuvo acceso al equipo en cada fase.

4. Análisis pericial

Durante la pericial, el análisis debe hacerse de manera que se preserve la integridad de los datos:

✅ Evitar modificar archivos originales: Usar métodos forenses no invasivos como el análisis de imágenes de disco en lugar de trabajar directamente sobre el equipo.

✅ Uso de hash criptográfico (MD5/SHA256): Calcular el hash del disco antes y después del análisis para demostrar que no hubo alteraciones.

✅ Documentar cada paso: Todo análisis debe quedar reflejado en un informe pericial con metodología, herramientas utilizadas y hallazgos.

5. Entrega o presentación como prueba

Si el portátil debe presentarse en juicio o entregarse a la autoridad:

✅ Firmar un acta de entrega con la persona que lo reciba.

✅ Mantener copias de los registros de custodia y peritaje para respaldar la validez de la prueba.

Conclusión:

El cumplimiento estricto de estos protocolos evitará impugnaciones y garantizará que el portátil sea aceptado como prueba válida en el proceso judicial.